7 nouvelles failles de sécurité ont été annoncées hier au niveau de la librairie OpenSSL. Le niveau de criticité de ces nouvelles failles ne peut pas être comparée avec le niveau de criticité de HeartBleed. Il n’empêche que 2 des 7 failles sont importantes et qu’il faut agir.

Petites explications et recommandations. J’ai volontairement simplifié quelques détails pour conserver les choses « digestes ». Que les puristes précisent quoi via les commentaires.

CVE-2014-0224 SSL/TLS MITM vulnerability

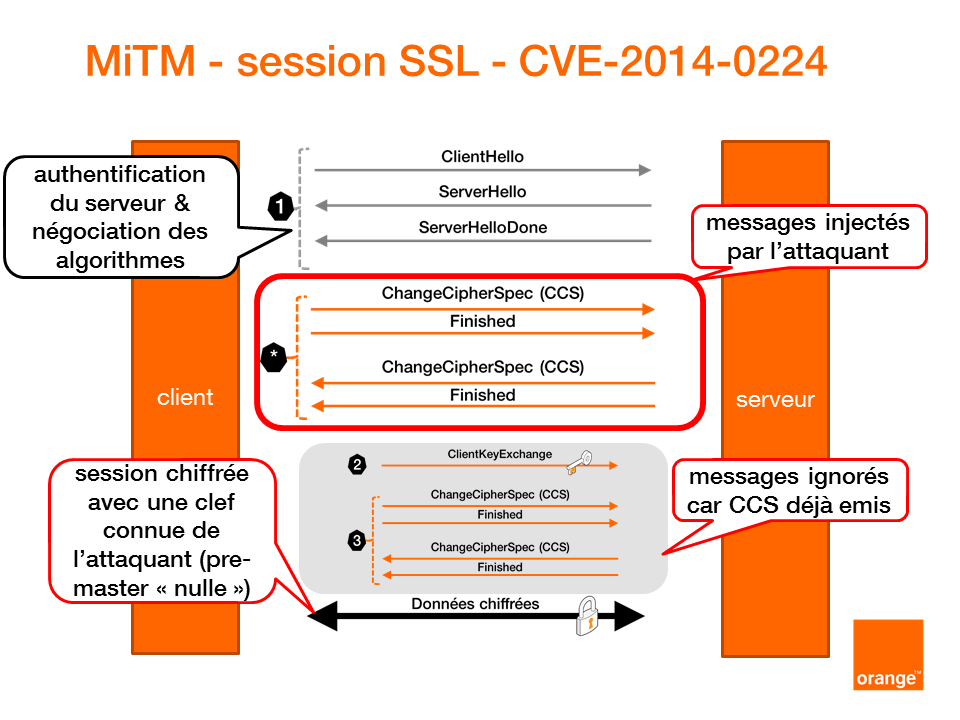

Cette faille permet de faire du Man-in-the-Middle (MitM – Attaque de l’homme du milieu) entre un client et un serveur SSL.

Le principe de cette faille s’appuie l’émission par un attaquant de messages ChangeCipherSuite (CCS) avant que l’ensemble des clefs de chiffrement aient été négociées entre le client et le serveur. En exploitant cette faille, un attaquant sera en mesure de déchiffrer les communications entre le client et le serveur.

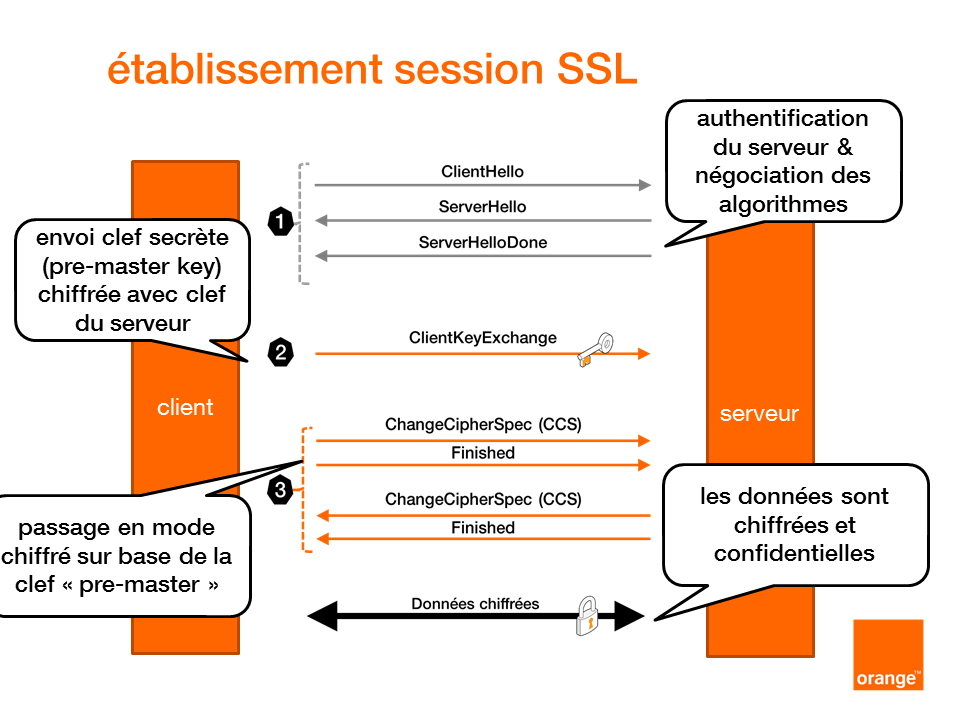

Etablissement d’une communication sécurisée

En effet, le message ChangeCipherSuite (CCS) permet de passer du mode « communication en clair » à des communications « chiffrées ». Si ce message est envoyé par l’attaquant avant que ceux-ci aient pu négocier une clef de session (via du DIffie-Hellman ou via clefs RSA) alors ils vont chiffrer les messages avec une clef que l’attaquant aura pu reconstituer.

Ce message « out-of-sequence » doit être envoyé par l’attaquant au client ET au serveur qui doivent être tous les deux vulnérables. Comme la librairie OpenSSL n’est pas très utilisée du côté des navigateurs Internet (Firefox, IE, Safari, …) il n’y a pas raison de s’affoler. Android est peut-être plus concerné.

Attaque via injection de message CCS (ChangeCipherSuite)

CVE-2014-0195 - DTLS invalid fragment vulnerability

Cette faille permet d’exécuter du code à distance sur un système vulnérable. Comme elle ne concerne que DTLS (TLS over UDP), les serveurs web ne sont donc pas concernés. Sont potentiellement concernés les systèmes de VoIP/ToIP, WebRTC, les systèmes de TéléPrésence ou caméras, SNMPv3.

les recommandations

Les systèmes utilisant TLS over UDP (DTLS) sont les plus exposés à ces deux failles ; ils doivent donc être patchés de façon prioritaire. Si vos systèmes de VoIP/ToIP commencent soudainement à crasher c’est un signe que vous êtes peut-être sous attaque.

Ces deux vulnérabilités concernent aussi les serveurs web basés sur OpenSSL. Mais comme les conditions d’exploitation de la faille MitM sont plus complexes (il est nécessaire d’avoir une version vulnérable d’OpenSSL sur le serveur web ET du côté client – très peu de navigateurs Internet utilisent OpenSSL) donc le risque d’un MitM sur une session de surf est assez faible… Il reste que les serveurs web (et clients) doivent être patchés.*

*ce parragraphe a été modifié le 10 juin 2014 à 11:46 suite au commentaire de 'mollo'

Jean-François (Jeff) Audenard

Au sein de la direction sécurité du Groupe Orange, je suis en charge de la veille sécurité et de la sensibilisation à la sécurité. Franchise, optimisme et bonne-humeur sont mes moteurs quotidiens