Même si le mot digitalisation a pris le pas sur le terme cloud computing ces derniers mois, la notion de nuage dans le monde de la sécurité est une question qui reste en suspens. Peut-on vraiment faire de la sécurité dans le nuage ? Oui, à condition de prendre quelques précautions, en particulier sur la sécurité des communications entre l’entreprise et le cloud.

les relais de messagerie : pionniers de la sécurité dans le cloud

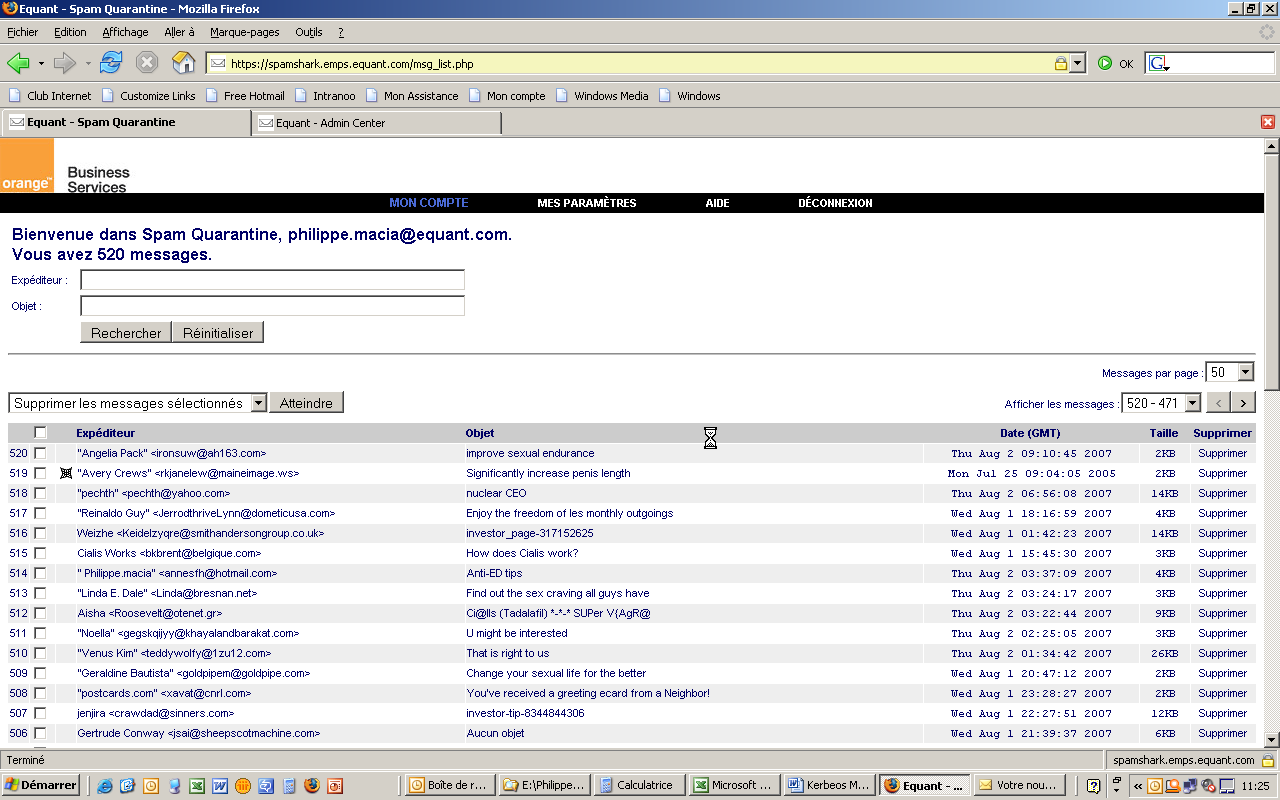

Rappelons d’abord qu’il y a dans le cloud des services de sécurité matures depuis longtemps. Cette première génération de services était regroupée dans les relais de messagerie sécurisés. Souvenez-vous, il y a 10 ans Microsoft rachetait Frontbridge et sa solution « anti spam-antivirus-relai de messagerie » dans le cloud ! En 2007, ma boite de quarantaine était accessible via mon navigateur (on ne parlait pas encore de cloud !) et ressemblait à ça :

Le traitement du spam chez un prestataire externe suffisait, dans un premier temps, à justifier le passage dans le cloud. Cependant la question de la sécurité des échanges entre le relais et le MTA (Mail Transfer Agent) s’est rapidement posée. La création d’un tunnel TLS (Transport Layer Security) entre le service cloud et le MTA a été la première réponse apportée pour sécuriser le flux de données entre l’entreprise cliente et un service de sécurité externe. Cette solution, basée sur le déploiement d’un certificat privé à chaque extrémité, est encore préconisée actuellement.

le filtrage : l’enjeu des tunnels pour les réseaux hybrides

La deuxième génération de services de sécurité dans le cloud est apparue avec les proxys. Là il s’agit d’envoyer le trafic Internet des utilisateurs vers des machines assurant le filtrage d’URL et la protection antimalware en dehors de l’entreprise. Cette solution est très séduisante et surtout adaptée aux réseaux hybrides. Cependant, les échanges HTTP peuvent contenir beaucoup d’informations sensibles comme des adresses IPs internes, des noms d’utilisateurs et de groupes.

Gardons à l’esprit que, dans le cloud, un site client n’envoie pas ses données vers N sites Internet mais vers une ou deux adresses IP. Détourner ou intercepter le trafic Internet entre l’entreprise et son prestataire de sécurité devient alors plus facile.

Ce risque existe et il en a été souvent question. Par exemple ici dès 2003 pour les attaques de type Man in the Middle ou encore comme BGP Hijack.

mon point de vue

L’utilisation d’un tunnel IP SEC simple (sans chiffrement) pour rediriger votre trafic vous protègera des attaques actives (type Man in the Middle) en garantissant :

- une authentification de la source et de la destination du trafic : l’usurpation sera rendue bien plus complexe

- un contrôle cryptographique de l’intégrité des données : le tunnel va garantir que les données n’ont pas été altérées entre la source et la destination.

Si vous ajoutez une couche de chiffrement sur le tunnel IP Sec, vous vous protégerez contre les attaques passives (de type BGP Hijack) en protégeant l’information transitant dans le tunnel.

Pour le mail comme pour le trafic Web, la mise en place d’un tunnel est indispensable. Il est illusoire de confier le relais de ses flux mails et Web à un prestataire si la sécurité de la communication entre l’espace client et le prestataire de sécurité n’est pas garantie. Donc qui veut faire de la sécurité dans le cloud doit avoir confiance en son tunnel !

Philippe Macia

crédit photo : © sheelamohanachandran

Après un passé de formateur, d’opérationnel IT, d’avant-vente technique et de responsable service client, j’ai rejoint l’équipe sécurité d’Orange Business en tant que chef de produit. Je suis très attaché à l’expérience utilisateur et à la simplicité d’administration des solutions que nous créons. Mes maîtres mots : partage du savoir, logique, pragmatisme et simplicité.