Vous avez tous entendu parler au moins une fois du Shadow IT. Ces dernières années les entreprises étaient conscientes des risques mais manquaient d’outils pour évaluer l’usage des applications cloud par les salariés. Ce n’est plus vraiment le cas aujourd’hui, le CASB est en train de devenir l’outil universel d’analyse et le « risquomètre » des activités cloud. Au-delà de cette analyse du risque la promesse des CASBs est la suivante : offrir aux entreprises un outil de vision et de contrôle non seulement de l’application mais aussi des données résidant dans le cloud. Sommes-nous en train de passer de l’analyse du Shadow IT au contrôle des Shadow Data ?

CASB : enfin un peu de visibilité dans le Shadow IT

Si on limite sa définition au périmètre cloud on peut dire que le Shadow IT est l’ensemble des applications cloud auxquelles un utilisateur se connecte depuis le réseau de l’entreprise sans que ces applications n’aient été approuvées ou fournies par l’IT interne de la société. Les analystes (Gartner, Forrester…) parlent également de « unsanctioned apps » pour désigner ces applications.

Il y a encore peu de temps, les entreprises étaient assez démunies pour connaitre l’étendue de ce Shadow IT. Il fallait analyser le trafic sur le réseau, corréler les logs des proxys, des firewalls, des sondes réseaux pour cartographier le shadow IT dans l’entreprise. Mais la cartographie obtenue alors était largement dépendante des bases de contrôle applicatif des proxys et des firewalls et il manquait encore une mesure de risque.

Depuis l’émergence des solutions de CASB, on a vu apparaitre des solutions d’analyses référençant plusieurs milliers d’applications alors que les appliances en référençaient au maximum quelques centaines parmi les plus courantes. Associées à ces analyses, chaque éditeur se fait fort de produire un rapport d’évaluation des risques liés aux applications cloud. Ces rapports s’appellent « Cloud Confidence Index » chez Netskope, « Business Readiness Rating » pour Elastica (racheté par Bluecoat), « CloudTrust Rating » chez Skyhigh etc la liste n’est pas limitative. Tous les éditeurs de CASB ont la même posture sur le sujet.

Ces rapports sont fondamentaux pour avoir une vision détaillée des applications utilisées pour ensuite prendre des mesures correctives : blocage total, autorisation de certains applications avec blocage de certaines fonctionnalités etc, à condition de d’avoir l’outil pour le faire ! On tient là une seconde fonctionnalité du CASB et sa promesse de sécurité complémentaire par rapport à un proxy classique.

Cependant, connaitre et bloquer les applications n’est qu’un des éléments de la sécurisation du cloud car, de mon point de vue, au-delà des vulnérabilités des applications elles-mêmes, le risque se situe principalement au niveau des données qu’elle manipule.

Au-delà du Shadow IT, un contrôle des Shadow data ?

En effet, cette étude récente de la Cloud Security Alliance le confirme, le risque majeur reste la fuite de donnée pour les entreprises utilisatrice du cloud. Si ce risque fuite est évident avec des applications non autorisées il existe également avec des applications autorisées, les fameuses « Sanctioned Apps ».

En effet, même si le salarié utilise une application cloud autorisée par l’entreprise pour du mail, du partage de document, etc, quel contrôle peut-on mettre en place une fois qu’un document, des données ont été stockés dans le cloud ? Comment s’assurer que les documents confidentiels ne seront partageables uniquement au sein de la société. A priori l’entreprise n’en sait rien…

C’est bien cette notion de perte de contrôle sur les données qui est à l’origine du terme de Shadow data, que j’emprunte à Elastica. Le Shadow Data désigne donc l’ensemble des données générées par les utilisateurs d’applications cloud autorisées sans que l’entreprise ne sache réellement :

- quelle est la nature des documents générés ?

- quelle est la sensibilité des documents en question ?

- si les documents restent au sein de l’entreprise ou s’ils sont partagés avec des personnes externes (par mail ou par lien direct).

Comme la multiplication des sorties internet et la multiplication des applications cloud a rendu obsolète des solutions de DLP, les CASBs proposent maintenant de traiter les données à protéger de deux façons :

- pour les Sanctioned Apps qui exposent des APIs, les CASBs proposent des connecteurs APIs pour traiter les données « at rest » : celles déjà stockées dans le cloud,

- au travers d’un mode Gateway pour traiter les données « on the fly », celles qui sont en cours de transfert vers le cloud

Autant le dire tout de suite, si la préoccupation pour le Shadow IT est réelle, cette pratique du contrôle des données n’est pour l’instant adressée que marginalement dans les entreprises. A cela je vois deux raisons : la cartographie du Shadow IT n’est pas encore établie et il y a une méconnaissance des outils émergeant au sein du CASB.

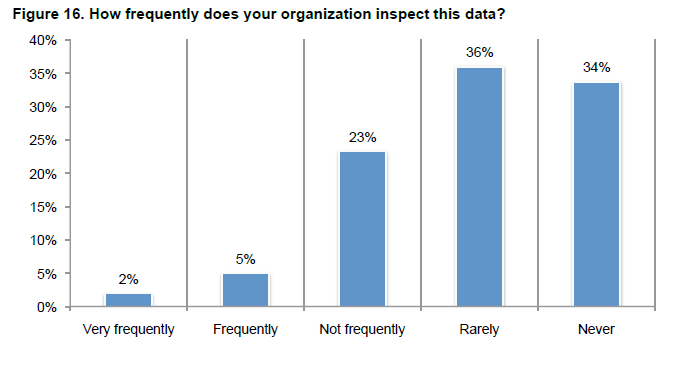

On a beau le savoir ou en avoir l’intuition, cette étude du Ponemon Institute le confirme de façon spectaculaire : seuls 22 % des 990 sociétés qui ont participé à l’enquête peuvent inspecter leurs données dans le cloud mais combien le font réellement ? Je vous laisse découvrir la réponse en image.

Source : Ponemon Institute « Cloud Security: Getting It Right » Octobre 2015, p 15.

Je reviendrai dans mes prochains articles sur les scenarii de déploiement des CASBs selon les différents résultats recherchés. Nous verrons pour chaque architecture le pour et le contre, les points de vigilance, mais surtout les résultats que les CASBs permettent aujourd’hui d’obtenir pour protéger à la fois contre les risques du Shadow IT et du Shadow Data.

Philippe

Pour aller plus loin

Pour tout savoir sur les tendances 2016 de la cyberdéfense en 120 secondes

Orange Cyberdefense protège vos essentiels

Exploitez tout le potentiel du Big Data et de l’Internet des objets

Après un passé de formateur, d’opérationnel IT, d’avant-vente technique et de responsable service client, j’ai rejoint l’équipe sécurité d’Orange Business en tant que chef de produit. Je suis très attaché à l’expérience utilisateur et à la simplicité d’administration des solutions que nous créons. Mes maîtres mots : partage du savoir, logique, pragmatisme et simplicité.