Pour aller sur le Deep Web (ou Web profond, le Web caché) il faut être équipé ! Et pour ce genre de ballade le mieux c'est TAILS (The Amnesic Incognito Live System). TAILS est une distribution "live" sous Linux qui a été spécialement conçue pour se connecter simplement et rapidement au Deep Web.

Avec TAILS vous avez tout ce qu'il faut pour vous connecter sur le réseau anonyme TOR. TAILS intègre aussi des outils (Instant Messaging, client mail, ...) qui permettent de communiquer simplement de façon sécurisée et anonyme. Lorsque vous avez terminé, TAILS prends même garde à effacer toute trace de votre voyage sur le Deep Web en effectuant un effacement sécurisé de la mémoire.

Si vous débarquez et ne savez pas ce qu'est le "Deep Web", je vous invite à lire le super article de Cédric Baillet "Deep Web : une ballade en dehors des sentiers battus" sur le sujet. Cédric vous a expliqué ce qu'était le Deep Web, ici il s'agit de vous dire comment y aller simplement.

récupération de TAILS

TAILS est téléchargeable depuis la page "Télécharger, vérifier et installer Tails". Après avoir téléchargé l'image ISO (environ 900 Mo) et procédé à la vérification de son intégrité (afin de s'assurer qu'elle n'a subie aucune modification), il s'agira de l'installer.

Pour le téléchargement, je vous conseille de le faire via un client Bittorrent, la rapidité est sans égale avec le mode de téléchargement "direct" (qui fonctionne mais qui est diablement lent).

vérification de l'intégrité de l'image ISO de TAILS

Même si vous le faites rarement, pensez à vérifier l'intégrité de l'image ISO que vous aurez récupérée... surtout si vous avez utilisé Bittorrent : il s'agit ici de s'assurer que rien n'a été modifié volontairement pour vous pister lors de vos connexions anonymes.

A minima, vérifier que le hash-code MD5 (ou empreinte numérique) corresponds bien à celui affiché sur le site Web de Tails. Mais le mieux c'est de vérifier la signature numérique via GnuPG. Effectuer cette vérification de l'intégrité est une chose assez simple à faire : il suffit de suivre le guide dédié à la vérification de TAILS.

Pour les personnes non-spécialistes, vérifiez la signature via GnuPG ne va pas être une promenade de campagne car s'ils ne l'on jamais fait ce n'est pas "simple". Un bon compromis est de télécharger l'image en "direct download" (et non pas Bittorrent) et de ne vérifier que l'empreinte MD5. A chacun de choisir ce qu'il faut faire.

installation : gravure d'un DVD pour les plus flippés

Une fois l'image récupérée, et vérifiée, il s'agit maintenant d'installer TAILS. Il y a 3 options possibles :

- on peut graver TAILS sur un DVD

- installer sur une clef USB

- démarrer une machine virtuelle en la bootant sur l'image ISO

Les plus paranoïaques graveront un DVD pour démarrer TAILS depuis celui-ci : en procédant de la sorte, aucun risque d'infection ou de laisser des traces (fichiers temporaires, etc...).

une clef USB bootable : un bon compromis

L'installation de TAILS sur une clef USB sera nécessaire pour les machines n'ayant pas de lecteur de DVD, ou alors si vous souhaitez avoir la possibilité de conserver des données en local entre deux sessions de surf anonyme. Et oui, dans le cas ou TAILS est installé sur une clef USB, il est possible (mais pas obligé) de créer une zone de stockage chiffrée pour y stocker des données et fichiers.

Pour installer TAILS sur une clef USB, le plus simple et de graver TAILS sur un DVD et de démarrer sur celui-ci. Ensuite, on utilise le "TAILS USB installer" pour installer TAILS sur la clef USB : c'est ce que j'ai fait et cela a fonctionné du premier coup. Pour la procédure c'est sur la page "Installation sur une clé USB".

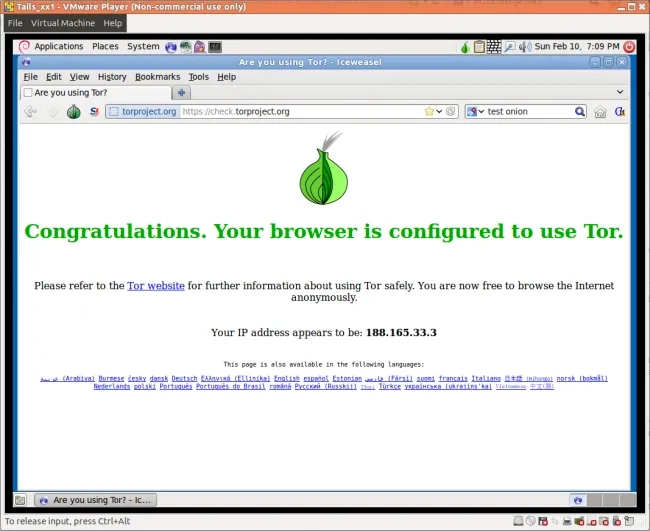

Lancer TAILS depuis une machine virtuelle fonctionne aussi très bien (perso, j'ai testé avec VMware Player). C'est pratique pour faire des screenshots ou pour ne pas être obligé de redémarrer sa machine quand celle-ci est utilisée pour faire autre chose en parallèle.

sur le Deep Web en moins de 3 minutes

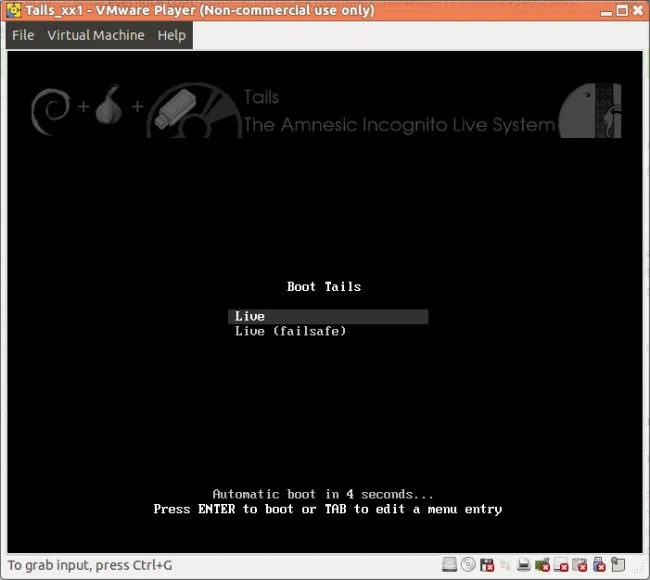

Une fois que vous avez votre clef USB, votre DVD (ou votre machine virtuelle configurée), démarrer TAILS est simple comme bonjour : il suffit de démarrer la machine directement depuis la clef USB ou le DVD.

Le démarrage de TAILS ne prend que quelques minutes. Il n'est pas nécessaire d'être un expert technique : aucun paramètre technique n'est à renseigner et tout fonctionne directement en prenant les options par défaut. Une fois le système en marche, vous êtes automatiquement connectés au réseau anonyme TOR avec un navigateur Internet de démarré.

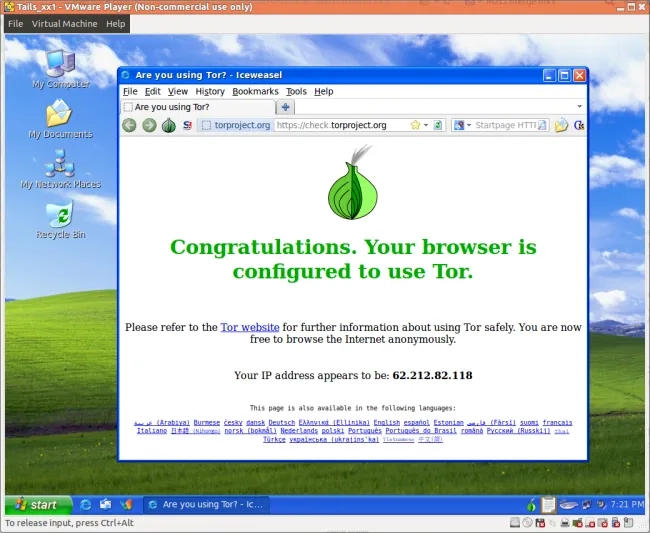

un mode "Windows Camouflage" pour se croire sous Windows XP

Avec le mode "Windows Camouflage" il est possible de "masquer" le fait que l'on est sous Linux.

Cela permettra de ne pas éveiller de soupçons vis-à-vis de personnes ou de regards indiscrets (lors de connexions depuis un espace public où l'écran est visible) ou de faire en sorte que les personnes ayant l'habitude de Windows se sentent un peu moins dépaysées... car TAILS c'est en fait un Linux Debian 6.0.7 customisé !

changer son clavier en AZERTY

Avant toute chose, on procèdera au changement de clavier pour passer en AZERY (utiliser le menu "System > Preferences > Keyboard" en haut).

Comme je l'ai dit, la connexion au réseau TOR se fait automatiquement : lorsque l'oignon présent dans la barre du haut est de couleur verte, c'est que vous êtes connectés sur le réseau TOR.

première connexion : se créer une adresse email anonyme en @tormail.org

En guise de test, je vous propose de vous connecter à TorMail : c'est un service de mail anonyme. Une fois votre compte créé vous aurez une adresse email se terminant en @tormail.org. Cette adresse pourra être utilisée pour communiquer avec le "Web normal" (celui de tous les jours) et bien sûr entre utilisateurs de TOR.

Pour se connecter à TorMail, rentrez cette URL dans le navigateur qui a été lancée par TAILS lors de son démarrage : http://jhiwjjlqpyawmpjx.onion (J H I W J J L Q P Y A W M P J X . onion)

whonix, une alternative à TAILS

Pour ceux qui chercheraient un outil du même genre que TAILS, il y a Whonix.

Je n'ai pas testé Whonix mais il semble que ce soit une alternative possible à TAILS... Personnellement, je préfère TAILS car il est régulièrement mis à jour et comme il est référencé par le projet TOR, c'est celui qui a ma préférence. Les personnes utilisant Whonix sont encouragées à nous faire part de leur avis !

le mot de la fin

Comme tout logiciel, TAILS a eu (et aura) des failles de sécurité et sera amélioré au fil du temps. Il est donc important de se tenir au courant de ces mises à jour. Le plus simple est de s'inscrire à la mailing-list "amnesia-news@boum.org" en utilisant le formulaire "Suivre les nouveautés".

Il faut reconnaitre que pour le moment, mettre à jour sa clef est encore un peu compliqué. En effet, il est nécessaire de le faire en gravant un nouveau DVD (ou une nouvelle clef USB), de booter sur cette nouvelle clef pour ensuite mettre à jour l'ancienne clef. Cela fonctionne correctement (fait dans le cadre d'une mise à jour de TAILS 0.16 à TAILS 0.18).

Il serait plus simple que cela puisse être fait de façon "classique" directement depuis TAILS lui-même : ce problème d'ergonomie est bien pris en compte et différentes alternatives sont étudiées (TAILS - Incremental Updates)

Bon surf dans les profondeurs du Deep Web !

Jean-François Audenard (aka Jeff)

Au sein de la direction sécurité du Groupe Orange, je suis en charge de la veille sécurité et de la sensibilisation à la sécurité. Franchise, optimisme et bonne-humeur sont mes moteurs quotidiens