Nos collègues et nos clients nous posent souvent la question : mais quelle est la différence entre cette technologie et celle-là. D’où l’idée de cette nouvelle série « Faut pas confondre ».

Commençons donc avec le Web Application Firewall (WAF) et le Next Generation Firewall.

Qu’est-ce qu’un Next Gen Firewall ?

C’est à mes yeux une évolution du firewall traditionnel qui propose une inspection stateful des paquets. Comme son prédécesseur il se place en coupure d’internet pour protéger le flux entrant et sortant de l’entreprise. Le principal apport du Next Gen Firewall (d’où son appellation) est d’aller plus loin que la « simple » analyse des ports utilisés, des adresses Ip sources et destination en étendant son analyse au niveau de la couche 7 du modèle OSI. La sacro-sainte application chasse gardée du proxy. Cette prise en charge de la couche 7 permet au Next Gen Firewall de proposer une reconnaissance et un contrôle sur la plupart des applications du marché. Il se rapproche ainsi des fonctions de contrôle applicatif d’un proxy. Le Next Gen Firewall peut donc autoriser ou interdire à un utilisateur d’utiliser telle ou telle application, prioriser les flux d’une application en fonction de son caractère critique ou pas.

Cependant si le Next Gen Firewall est capable de reconnaitre une application et d’en contrôler son usage il n’est pas conçu pour protéger une application interne contre les menaces externes. Ainsi au menu du Next Gen Firewall pas de protection contre les attaques de cross-site-scripting (XSS), les requêtes forgées cross-site en (XSRF ou CSRF) ou encore les injections SQL. Rappelons qu’au sens de l’OWASP (Open Web Application Security Project dans la livraison de 2013) la menace par injection était classée numéro 1, le XSS numéro 3 et le XSRF numéro 8. Des menaces qui ne sont pas à négliger !

Ces protections-là sont en revanche le domaine réservé du Web Application Firewall (ou WAF). Le WAF peut se placer mode sonde dans le but d’une analyse sans impact sur le trafic, mais sans apport de sécurité non plus ! Mais pour protéger efficacement les applications ou sites web on privilégiera le déploiement en coupure. Le placement en coupure permet de protéger l’application contre l’ensemble des menaces recensées par l’OWASP mais également des menaces de type Heartbleed, Ghost etc car il est plus facile de mettre en place des contre-mesures sur le WAF que directement sur l’application. Dans le même esprit, Roland soulignait déjà ce point dans son article « pourquoi le WAF est-il indispensable ? », il est possible de faire du virtual patching au niveau du WAF en attendant que l’application soit mise à jour.

Enfin un WAF est généralement doté d’un mécanisme qui lui permet d’établir une cartographie de ou des applications à protéger et de proposer des remédiations. Une sorte d’auto apprentissage en quelque sorte qui devra être validé par un expert avant passage en production. Ce que ne fera pas un Next Gen FW.

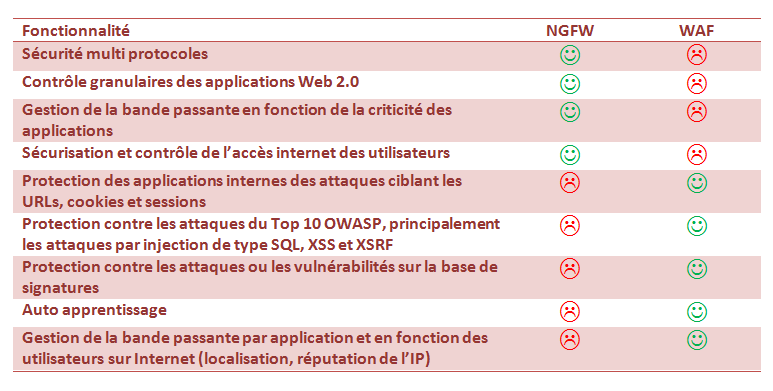

Voici donc un résumé des différences fondamentales entre les deux technologies.

Après un passé de formateur, d’opérationnel IT, d’avant-vente technique et de responsable service client, j’ai rejoint l’équipe sécurité d’Orange Business en tant que chef de produit. Je suis très attaché à l’expérience utilisateur et à la simplicité d’administration des solutions que nous créons. Mes maîtres mots : partage du savoir, logique, pragmatisme et simplicité.