Pour regarder cette vidéo, vous devez consentir aux Cookies de notre partenaire Youtube Ces cookies permettent de partager ou réagir directement sur les réseaux sociaux auxquels vous êtes connectés ou d'intégrer du contenu initialement posté sur ces réseaux sociaux. Ils permettent aussi aux réseaux sociaux d'utiliser vos visites sur nos sites et applications à des fins de personnalisation et de ciblage publicitaire.

Voir la vidéo directement sur Youtube.

La loi de programmation militaire 2014-2019 (LPM), organise le modèle de la « défense et la sécurité nationale » sur les 5 ans à venir, en tenant compte de nos moyens, et des menaces qui pèsent sur notre pays. Elle fixe le cadre et les budgets pour faire évoluer les capacités de renseignement, de dissuasion et d’armement de nos forces…

Bien au-delà du monde « militaire de la défense », la LPM décline aussi les enjeux de « cyberdéfense » pour la sécurité de notre pays.

Cette loi amende quelques articles de différents codes (code de la défense, code de procédure pénale, code de la sécurité intérieure, code de la propriété intellectuelle …), et en ajoute quelques-uns.

cyberdéfense ?

Le volet cyber de cette loi décline des stratégies et des postures de cyberdefense présentées largement dans le livre Blanc de Défense et de la Sécurité 2013, déjà bien présentes dans celui de 2008.

En préambule, il nous faut poser la définition (ANSSI) de la cyberdéfense : « Ensemble des mesures techniques et non techniques permettant à un État de défendre dans le cyberespace les systèmes d’information jugés essentiels»

La continuité et résilience des services « essentiels et indispensables » au fonctionnement de notre pays sont donc au cœur de la loi …

La notion d’Opérateur d’Importance Vitale déjà existante dans cet enjeu de continuité des services est complétée avec force sur son volet « Cyber » par cette loi : nous pourrions presque parler d’une loi sur la cybercontinuité de l’état.

opérateurs d'importance vitale : la cible !

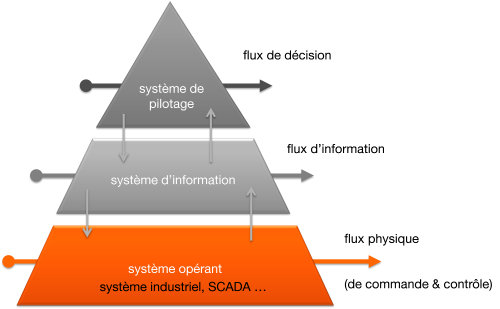

Sur les plus de 200 OIV repartis en 12 secteurs d’activités d’importance vitale, tous ne sont pas des acteurs du « cyber », mais la majorité sont dépendants de systèmes opérants de plus en plus connectés, et encore trop constitués de composants « cyberfragiles ».

Par ailleurs si la gouvernance de la sécurité (SMSI, management des Risques…), la gestion des incidents (SIEM, SOC, CERT…) est bien organisée sur les systèmes d’information, les systèmes opérants manquent de politiques de sécurité claires et déclinées à certaines spécificités des systèmes de contrôle-commande (analyse de risques système, évaluation de la menace globale, études de vulnérabilité, PCA/PRA, gestion de crise).

L’article 24 autorise donc les services de l’état à recueillir des informations sur les utilisateurs de systèmes d’information « vulnérables, menacés ou attaqués », ceci afin de les avertir.

Par ailleurs la maîtrise des « sous-systèmes » techniques dans l’industrie des « capteurs, acteurs », domotique, robotique … n’a pas la maturité « sécurité » suffisante … et l’article 25 modifie le code pénal et le code de la propriété intellectuelle pour permettre de développer des expertises sur la sécurité de ces technologies en toute sérénité puisqu’il :

- autorise l’étude fine et les tests des fonctions de sécurité du système ;

- permet la détention et l’utilisation d’outils de tests à des fins « de recherche ou de sécurité informatique » ;

Mais avec cette LPM, la cybersécurité a bien les pieds dans le réel du « citoyen » … et l’article 22 donne aux OIV quelques obligations :

- assurer la détection d’incidents avec des solutions et les prestataires qui les exploitent devant être « qualifiés » par les services du premier Ministre ;

- de déclaration immédiate de tout incident affectant le système d’information ;

- possibilité d’audit des systèmes à la demande du Premier Ministre par l’ANSSI ou autre service de l’Etat, ou par une société labellisée ;

- et un pouvoir élargi du Premier Ministre pour imposer aux OIV les mesures nécessaires en cas de crise;

2015, le RDV !

Si seules les OIV sont ciblés par cette loi, qui donne aussi le ton à la cyber-industrie française (fournisseurs de produits et des services de confiance « labellisés »), partenaires, clients, sous-traitants de cet écosystème seront indirectement touchés. (Obligations contractuelles : Pénalités, RTO/SLA) … Une date pour être tous au RDV de toutes ces obligations : Janvier 2015 !

Lire aussi :

Eric Dupuis

Je dirige le pôle « cyberdéfense & confiance numérique » d’Orange Consulting, pôle « Audit, Conseil, et Expertise » sécurité d’Orange Business.

Plusieurs années dans le domaine du renseignement et de la cybersécurité au sein du ministère de la défense, et quelques autres dans différentes sociétés d’ingénierie et de conseils. Je continue à saupoudrer mes passions « digitales » de marketing, de commerce, de management et de business développement…