La Direction DG CONNECT de la commission Européenne a invité le 19 novembre 2014 un panel d’acteurs du marché des identités électroniques européen. Cette rencontre d’eIDAS avec ses futurs consommateurs était une première du genre.

Public vs Privé

Ce meeting était sous le patronage de l’enthousiaste Andrea SERVIDA, représentant de la Commission Européenne dans l’organisation eIDAS. Mettre autour d’une même table des représentants du secteur public et privé était déjà un premier signe de la confiance accordée aux services en ligne. Pourtant en théorie, tout éloigne les deux acteurs :

| Secteur Public | Services issus du secteur Privé |

|

|

|

|

|

|

|

|

|

|

|

|

le point de vue de l’utilisateur

De leur côté, les utilisateurs de services d’identification / authentification s’inquiètent de voir se multiplier les identifiants et les moyens d’accès.

Par exemple, utiliser un moyen d’accès spécifique pour faire une déclaration fiscale annuelle est un frein à l’utilisation. L’’accès au compte étant moins facile que s’il dépendait d’un compte régulièrement utilisé. De plus, pour l’administration, c’est le classique cauchemar du mot de passe ou même du compte oublié.

convergence des Initiatives Privées et Publiques

La possibilité de créer une convergence selon cette dynamique serait souhaitable même si l’on constate que les administrations des Etats membres ont tendance développer leurs propres approches.

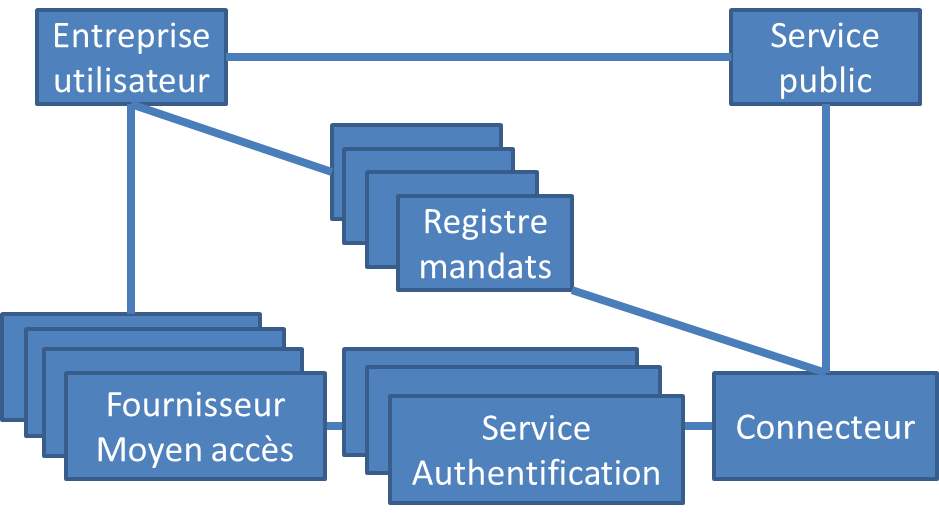

Par exemple la Finlande et l’Estonie mettent à disposition des infrastructures et des services très centralisés pour leurs comptes mais aussi pour le secteur privé. Aux Pays-Bas, le système eRecognition est un bon exemple d’une technologie ouverte sur le secteur privé. Ce système s’appuie sur quatre rôles :

- eRecognition broker : met en relation une organisation gouvernementale avec le réseau de confiance, plusieurs choix sont possibles

- Token issuer : fournisseur de moyen d’accès et d’identification au réseau de confiance

- Authentication service : valide l’authenticité de l’accès, ce système est basé sur des éléments de preuves issue de l’expérience de l’utilisateur : « Je suis ce que je fais »

- Mandate register : gestion des mandats, délégations et autorisations confiées par des personnes morales aux personnes physiques

Ce système a été adopté par les britanniques début novembre sur une base volontaire. La répartition des rôles entre différents acteurs privés et publics est un gage de limitation des pouvoirs.

Un système similaire, nommé FranceConnect est en cours d’étude par la France dans le cadre de la DISIC, simplement avec deux rôles :

- Un connecteur, sous forme de bouton, qui serait appelé à partir des sites de services correspondant aux différentes administrations

- Un portefeuille des services d’authentification de différents niveaux (faible, moyen, fort), qui en pratique, pourraient être mis en œuvre par des fournisseurs, publics ou privés de services de confiance.

rôle de l’Identity Provider

A la source des moyens d’authentification se positionne un prestataire garant de l’identité des personnes qui doit notamment effectuer un certain nombre de vérifications préliminaires.

En pratique, on trouve différents scénarios d’implémentation :

- Dans le projet européen STORK v2, le modèle suivi est assez similaire mais il existe une différence majeure. STORK (v1 ou v2) impose un Identity Provider, dont certes le rôle peut être assimilé au service d’authentification, mais qui est aussi garant de l’unicité de l’identité.

- Or dans le modèle adopté par les administrations néerlandaises, on ne sait pas si le fournisseur de moyen d’authentification garantit l’unicité de l’identité, voir même sa consistance.

Cette notion est véritablement un point de fracture dans le modèle d’implémentation de la réglementation eIDAS. En effet, certains Etats refusent de tenir ce rôle d’Identity Provider : la France par exemple, alors que d’autres l’imposent au travers de l’eID (Finlande, Estonie, Autriche …).

Ce refus montre une attitude pragmatique plutôt qu’un moyen de se dérober, car la notion d’identité est une donnée sensible sur laquelle les autorités de protection des données personnelles ont un droit de regard. Par exemple, utiliser son téléphone et s’appuyer sur un contrat de service avec son opérateur mobile peut être moins impliquant que de faire reposer son authentification sur une identité détenue par un Etat.

gouvernance d’eIDASa

Le règlement ne prévoit pas de modèles d’affaires, ni de financement, mais on peut supposer que les obligations définies dans eIDAS retombant sur les Etats Membres. Ces mêmes états devront provisionner un financement du système à mettre en place.

Cependant, si le système d’identification /authentification est appelé à être utilisé tant par le secteur public que les entreprises privées, on peut supposer qu’une partie des investissements soit portées par le secteur privé.

En l’absence de précisions sur ces points, on peut se demander si le plan de stimulation des investissements à hauteur de 300 milliards d’Euro annoncé par le président Junker pourrait également bénéficier à la mise en place de l’organisation qui résultera de l’application d’eIDAS.

Il semble évident que la commission n’a pas encore décidé quel gouvernance s’appliquera. Une large participation du privé est attendue, en particulier pour la fourniture du service et des composants matériels ou logiciels. Mais d’où viendra la stimulation et l’engagement ? La commission, les Etats ? La DG CONNECT reconnait qu’elle doit mettre au point des normes internationales mais elle ne sait pas encore sur quelles parties du système.

Cette partie de la négociation sera sans doute la moins transparente du process, d’autant plus que les décisions seront prises au niveau des implementing acts (législation secondaire) . Les négociations à ce sujet devraient bientôt démarrer, et pour l’instant, l’industrie privée n’est pas invitée.

l’enjeu de la reconnaissance entre Etats membres

En outre, d’autres problèmes pourront se poser, notamment en relation avec la reconnaissance mutuelle des systèmes d’identification par les Etats (une nouveauté forte définie par eIDAS).

En effet, parmi les 28 états, les différences d’approche semblent partagée entre un modèle basé sur un eID centralisé et un autre sans eID (voire même sans volonté de le mettre en place).

La confiance entre les deux natures d’identité ou de compte sera-t-elle possible ? Est-ce que l’Autriche fera confiance à un système Français, basé une authentification dépendant de la connaissance de mon identité par un opérateur télécom ou bien à Telecom Italia, qui se positionne comme un Identity Provider pour le marché italien ?

A suivre …

Stéphane

Architecte des systèmes d'identité et d'accès, je dispose d'une bonne culture de développement. Proche des utilisateurs je défends bec et ongle leurs intérêts dans les projets d'intégration.