Il y a quelques semaines, le 14 février 2014, le NIST (Institut National des Standards et de la Technologie Américain) dévoilait dans un document de 41 pages, son très attendu cadre « cybersécurité pour les infrastructures critiques ». Ce document présente les meilleures pratiques de gestion de la sécurité à destination des acteurs d’infrastructures critiques (Gouvernement, santé, transport, énergie...) sous un angle de lecture un peu nouveau.

Bien que développé avec le tissu industriel, ce cadre n’est pas une révolution « normative » et le modèle a reçu un accueil mitigé, car au-delà d’un nouveau prisme de lecture du management des risques « cyber » en entreprise, il n’en demeure pas moins « très » flou en terme d’utilisation.

A l’image des grands référentiels nord-américains dans le domaine de l’amélioration des processus, et bien que les auteurs s’en défendent, quelques gènes des modèles de maturité type CMM sont présents : des processus, un profil cible à atteindre et une analyse des écarts pour un plan d’action d’amélioration ciblée et de niveau.

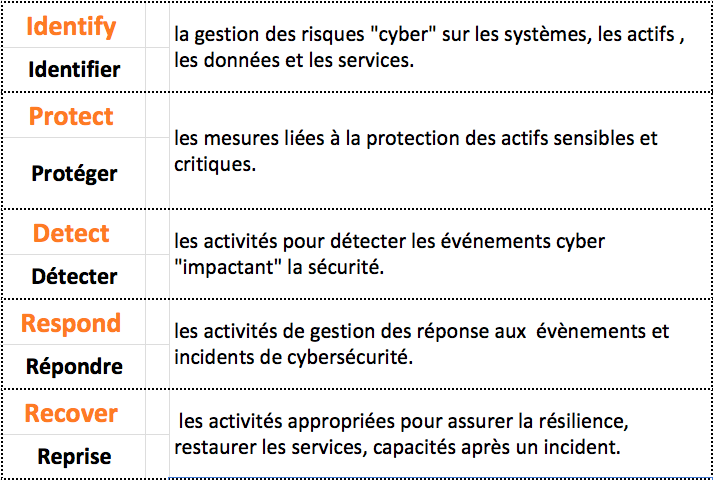

un modèle en cinq axes

Le fond du document est la mise en perspective de cinq fonctions de processus : identify, protect, detect, respond et recover.

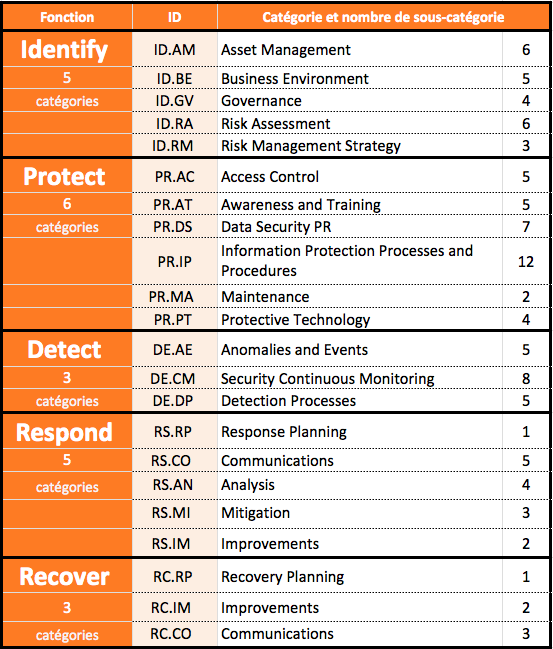

Ces cinq grandes fonctions « cybersécurité » et leur décomposition en catégories, sous-catégories pointent vers 98 pratiques éclairées à titre informatif par des références aux chapitres de l’ISO27001, COBIT 5 etc.

La méthodologie est basée sur un modèle de « classification des processus » permettant :

- de définir en fonction de son cœur de métier un profil cible (sélection des priorités sur les 22 sous-catégories ou sur les 98 pratiques par exemple) et,

- de conduire un « Gap Analysis » pour déterminer un plan d’actions d’amélioration à engager.

Pour conduire l’analyse des écarts, il est bien entendu nécessaire d’avoir défini au préalable le profil cible construit sur les pratiques sélectionnées. Ces profils peuvent être construits par « type » d’entreprise, de secteur…

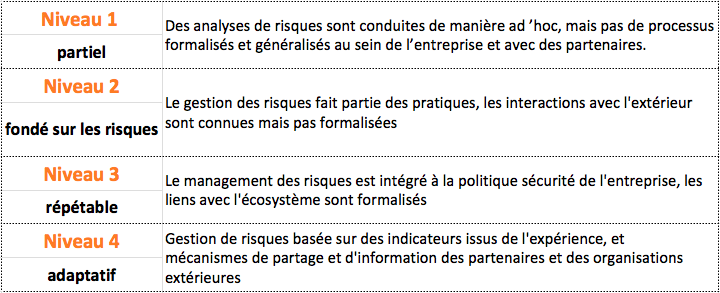

quatre niveaux de culture de gestion des risques « cyber »

En support à ces pratiques, le modèle mets en exergue quatre niveaux d’entreprise dans l’aptitude à gérer les risques « cyber », de Tier 1 à Tier 4 : partial, risk informed, repetable et adaptive :

un modèle pour les OIC (Opérateurs d’infrastructures Critiques) ?

Ce modèle n’a rien de rien de révolutionnaire, mais apporte un prisme de lecture de l’entreprise différent intéressant à deux titres :

- Il possède indéniablement l’intérêt de poser un cadre plus large que la protection autour de la dynamique d’une défense active.

- Il révèle aussi que des « défis » normatifs nous attendent autour des fonctions response et recover.

Le modèle est amendable et peut être enrichi en catégories et en sous-catégories... Mais surtout le corpus « normatif » est adaptable. Il pourrait être intéressant pour des opérateurs « critiques » français de compléter le modèle avec des « standards » de l’ENISA et de l’ANSSI.

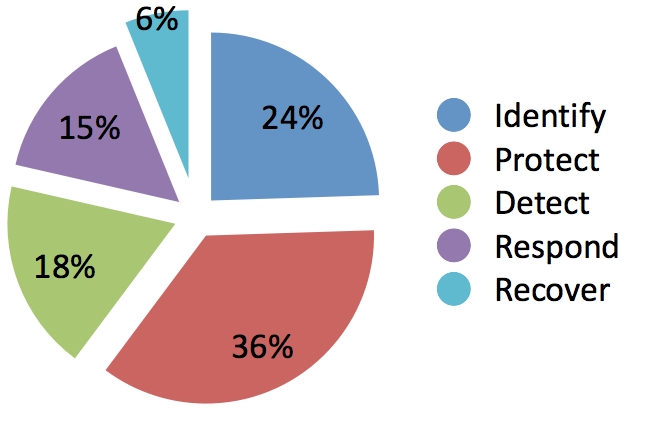

Pour info, voici le nombre de sous catégories par fonction...

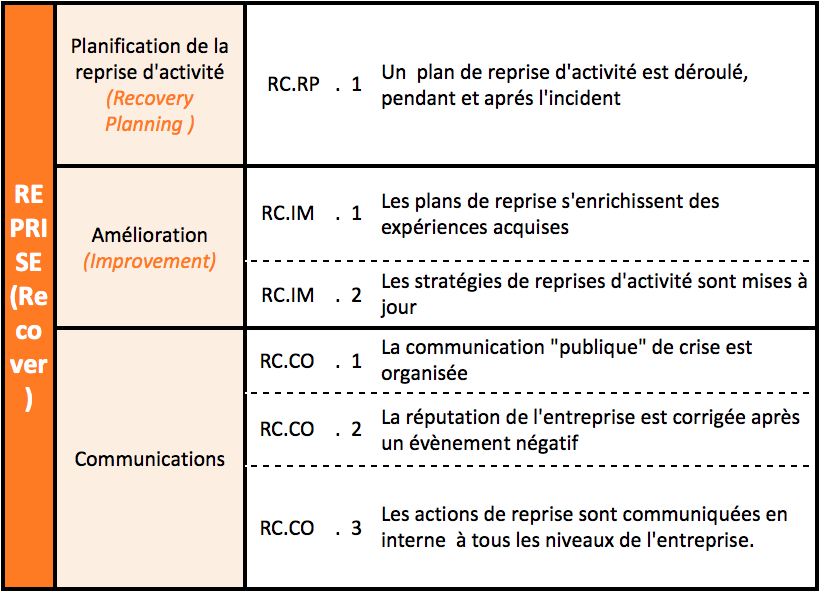

... et un tableau récapitulatif pour "recover", la fonction la moins développée (traduction sans garantie) :

le mot de la fin

Vous maîtrisez ISO 27001, ISO 27005, votre culture et celle de vos achats IT & Telco est bien COBIT 5, votre direction maîtrise ISO 22301, la gestion des incidents de sécurité devient votre « point central » de préoccupation, votre champs d’action est l’international ? Alors vous pouvez peut être vous évaluer suivant ce nouveau prisme !

Sinon attentez un peu : nous devrions avoir des référentiels plus locaux dans quelques temps.

Eric

Je dirige le pôle « cyberdéfense & confiance numérique » d’Orange Consulting, pôle « Audit, Conseil, et Expertise » sécurité d’Orange Business.

Plusieurs années dans le domaine du renseignement et de la cybersécurité au sein du ministère de la défense, et quelques autres dans différentes sociétés d’ingénierie et de conseils. Je continue à saupoudrer mes passions « digitales » de marketing, de commerce, de management et de business développement…