Il s’agit donc d’un sujet méconnu pour nombre d’entreprises, malgré sa criticité.

De nouveaux risques dans un monde qui évolue rapidement

Comment protéger l’informatique de l’entreprise ? Pendant longtemps, la réponse a été simple : en construisant un « mur d’enceinte » digital. Réponse logique lorsque l’on est capable de définir le périmètre de l’entreprise à protéger. Mais entre temps, ce périmètre a éclaté, les entreprises ont évolué, ainsi que les menaces. Les jeux économiques de l’internationalisation des marchés, des fusions/acquisitions, des alliances, de l’intégration ou de l’ouverture des fournisseurs, ont changé la donne. Sans oublier le cloud et la mobilité qui font éclater les frontières et émerger de nouvelles menaces. C’est ainsi que dans le même temps, la menace a elle aussi progressé.

Les pirates qui s’attaquent aux entreprises ont évolué dans plusieurs directions : d’abord dans leur savoir-faire technologique, pour exploiter la moindre faille. Aussi, dans leur capacité à gommer la frontière entre le personnel et le professionnel, pour entrer dans le système d’information par le biais de la dimension personnelle en s’attaquant aux individus à partir d’informations collectées via les réseaux sociaux ou le Net. Ensuite dans les modèles d’attaques, plus sophistiqués et plus ciblés. Enfin, dans leur créativité, pour varier les cyberattaques et leurrer les individus comme les protections en place.

Il n’y a pas de transformation numérique sans sécurité

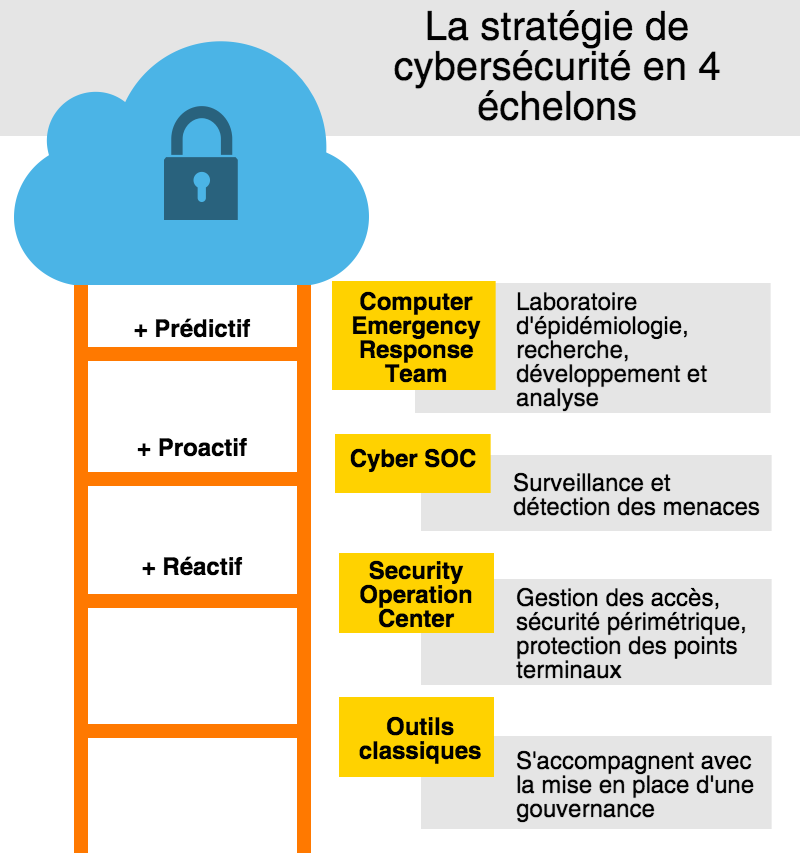

Pour les entreprises engagées dans la transformation numérique durable, la sécurité doit être partie intégrante de tout projet et de toute solution. On ne parle plus de défense, mais de stratégie de défense, pour identifier les menaces et leur opposer les équipements nécessaires, analyser les types d’attaques et adapter les ripostes. La stratégie de cybersécurité doit donc se décliner selon ces types d’attaques, en tenant compte de la dynamique des pirates et de la nécessité de la repérer. Une première étape sera de cartographier le système existant, ce qui aidera par ailleurs les personnes en charge de la transformation numérique.

- Le premier échelon de la stratégie de cybersécurité reposera sur les outils classiques de sécurité et sur la mise en place d’une gouvernance. De quoi couvrir les attaques DDoS (ou attaque par déni de service) par exemple.

- Le second échelon, réactif, reposera sur le SOC (Security Operation Center) pour la gestion des accès et des identités, la sécurité périmétrique, la protection des points terminaux, la mise à jour en continu des adresses IP malveillantes, etc.

- Le troisième échelon, proactif, reposera sur un CyberSOC de surveillance et de détection pour assurer la corrélation des évènements et répondre aux incidents.

- Le dernier échelon, prédictif, reposera sur les chercheurs en sécurité avec un CERT (Computer Emergency Response Team), un laboratoire d’épidémiologie, sa R&D et ses analyses.

L’ensemble des solutions de cybersécurité adoptées par l’entreprise doit pouvoir faire face avec agilité à une menace toujours plus présente, évolutive, opportuniste, à plusieurs visages. Et plus la réponse évolue dans les échelons, plus elle fait appel à une expertise qui se raréfie. L’entreprise peut aujourd’hui choisir sa stratégie de cyberdéfense, mais dispose-t-elle des moyens de l’acquérir, de la déployer et de l’entretenir ? Elle doit d’abord réaliser un exercice d’introspection - comment se protéger selon la menace, avec quelles sanctions, pour quel coût ? – pour déterminer qu’elle est la part de ses apports de valeur, et comment protéger son savoir-faire. Et comment, une fois identifié l’essentiel stratégique, lui attribuer le plus haut niveau de protection.

La sécurité s’appuie sur l’expertise de l’opérateur

La réponse apportée par Orange à ces questions repose dans la réunion des expertises couvrant les quatre échelons d’une stratégie de cybersécurité. Toutefois, la position de support des flux informatiques et télécoms de l’entreprise chez son opérateur offre à l’entreprise l’opportunité de déléguer largement de la mise en place d’outils de sécurité pour une protection globale, dès la connexion au réseau, avec antivirus et filtrage des URL, intégrée à la connexion Internet. En déportant sa stratégie de cybersécurité sur son opérateur, l’entreprise profite de la capacité de ce dernier à travailler sur les flux dans un univers asymétrique, et de ses investissements sur l’ensemble des champs, des menaces à la R&D. Profitant du plus haut niveau protection offert par Orange, elle peut enfin se consacrer pleinement à sa transformation numérique.

Pour aller plus loin

Directeur de la Stratégie et des Affaires publiques d’Orange Cyberdefense, je suis également Directeur scientifique du cycle « Sécurité Numérique » à l’Institut National des Hautes Etudes de la Sécurité et de la Justice (INHESJ), établissement public auprès du Premier ministre et Maître de conférences à l’Ecole Nationale Supérieure de la Police (ENSP). J’ai écrit une dizaine d’ouvrages, parmi lesquels « La Cybersécurité » aux Presses Universitaires de France (PUF) ou « La Cyberguerre – La guerre numérique a commencé » chez Vuibert.