Quels sont les grands modèles d'intégration de la sécurité dans le contexte des technologies de virtualisation ? C'est à cette question je tenterai d'apporter quelques éléments de réponse en présentant 3 façons différentes telles que nous pouvons les rencontrer sur le terrain.

Les contraintes et atouts de chaque solution ne seront que brièvement présentés.

le contexte

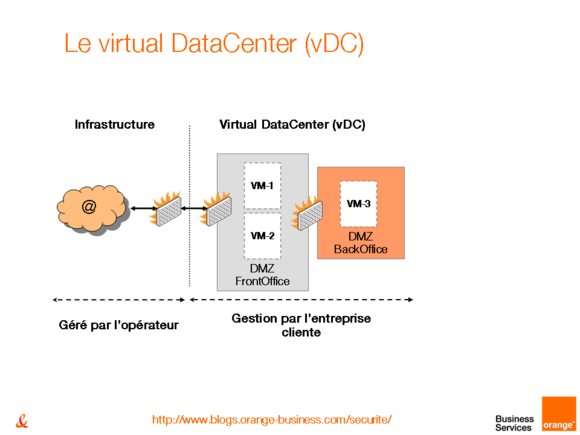

Prenons le cas d'une petite entreprise ayant pris la décision de migrer son site Internet sur les plate-forme d'un fournisseur de service cloud. Le choix c'est rapidement orienté vers une offre de type IaaS (Infrastructure as a Service). Le système est assez simple : Deux frontaux web de type Apache + un moteur et un troisième serveur sur lequel tourne une base de données MySQL. Rien que du très classique :

Outre un service performant et facile d'utilisation, cette entreprise a besoin de protéger ses machines contre les connexions réseau non-autorisées. Elle sélectionnera donc un prestataire lui offrant des fonctions de filtrage de flux réseau ("firewalling"). Bien évidemment, d'autres mesures de sécurité pourront être souhaitées comme par exemple la prévention d'intrusion (Intrusion Prevention Systems) ou encore des fonctions d'équilibrage de charge (Load-Balancing), etc...

firewalling

Dans cet exemple, nous nous limiterons aux fonctions de filtrage de flux réseaux (firewalling) permettant de définir les flux autorisés à aller et venir entre machines virtuelles et autres parties comme par exemple des internautes : Cela passe via la définition de zones démilitarisées (ou DMZ, De-Militarized Zones). Je renvoie les personnes à cette vidéo des "5 minutes du professeur Audenard" pour ceux qui souhaiteraient se rafraîchir les idées sur la notion de DMZ. Ces modèles d'intégration restent globalement identiques pour des fonctions de type IPS.

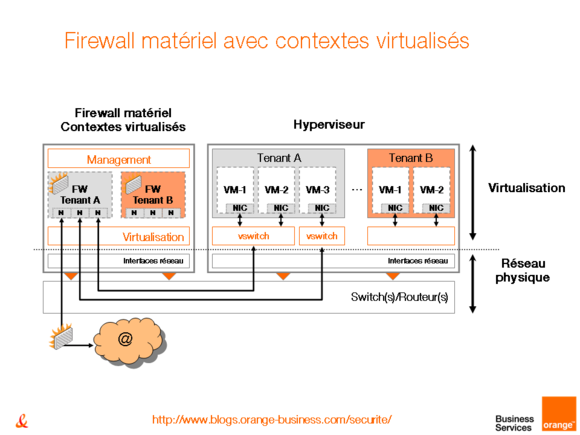

1er modèle : appliance de firewalling physique avec firewalls virtualisés

Dans ce premier modèle, les fonctions de firewalling sont rendues par un équipement spécialisé et dédié à cet usage. Sur un même chassis matériel, ce sont plusieurs centaines de firewalls virtuels qui vont s'exécuter de façon simultanée.

Chaque client aura donc, en plus de ses machines virtuelles, un firewall lui aussi virtuel. Via l'interface de gestion mise à sa disposition par le fournisseur de service, il configurera les connexions et les règles : Pour lui tout est transparent.

L'un des atouts de ce modèle réside dans l'utlisation de fonctions de firewalling éprouvées car s'appuyant sur des équipements ayant faits leurs preuves. D'un autre coté, cela implique que toutes les connexions et flux réseau repassent obligatoirement via la couche réseau physique.

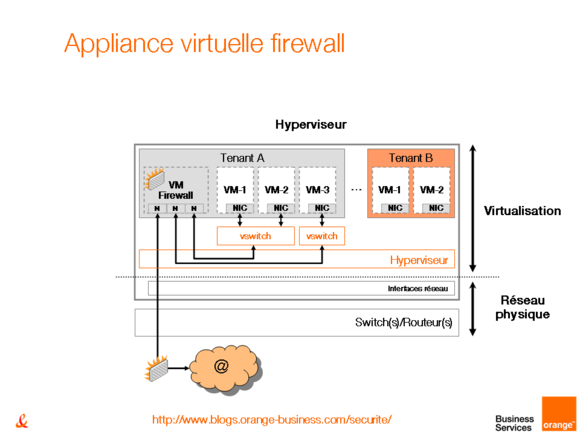

2ième modèle : Une machine virtuelle servant de firewall

Dans ce modèle, les fonctions de firewalling vont s'executer dans une machine virtuelle ddiée à cet usage. Il peut s'agir d'une VM construite par le client lui-même (au même titre que les autres VM web et serveur de base de données) ou alors une VM mise à sa disposition par le prestataire pour un coût mensuel.

En plus de gérer les règles, l'entreprise devra gérer une VM supplémentaire. C'est un modèle très souple pour l'entreprise car elle à ainsi le choix de la technologie de firewalling. D'un autre coté, tout tourne sur l'hyperviseur, une VM reste une VM avec tous ses besoins et contraintes de sécurité. La contrainte particulièrement importante d'un tel modèle réside dans le fait qu'il faut tout configurer à la main et maintenir dans le temps cette configuration : Pas simple dans le cas d'un datacenter virtuel "réel" avec plusieurs dizaines de zones ou de VM.

Dans ce mode, les communications entre VM restent cantonnées au niveau de l'hyperviseur. La couche réseau physique n'est sollicitée que pour les connexions avec l'extérieur (Internet dans le cas présent).

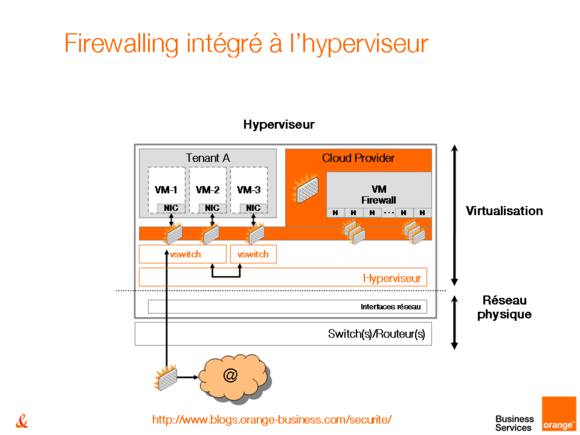

3ième modèle : l'hyperviseur intégre la fonction de firewalling

Ce dernier et troisième modèle est celui qui tire le plus grand bénéfice de la virtualisation. Ici, l'hyperviseur intègre les fonctions de firewalling au niveau des interfaces réseau des VM : Toute VM a donc "de facto" un firewall d'attaché directement à sa carte réseau, ce firewall est capable de "suivire" la VM lorsqu'elle migre d'un hyperviseur à un autre, etc....

Tous les flux inter-VM restent évidemment au niveau de l'hyperviseur, donc l'infrastructure réseau physique reste disponible pour les connexions avec l'extérieur.

La contrainte de ce type de solution c'est que l'hyperviseur doit collaborer : Soit il propose des interfaces pour "connecter un firewall virtuel" (cf les API VMSafe de VMware) ou alors il doit intégrer ces fonctions nativement. Dans les deux cas, cela génère une dépendance vis-à-vis d'une technologie ainsi qu'aux choix effectués par le prestataire.

en conclusion

Via l'un de ces trois modèles, l'entreprise est donc en mesure de déployer ses machines virtuelles et de les isoler en zones de sécurité (une zone "Front-Office" pour les serveurs web ; une autre dite "Back-Office" pour le serveur de base de données).

Les différences entre ces trois approches sont multiples, chacune ayant des atouts mais aussi des faiblesses. Dans un prochain article, nous tenterons de faire une synthèse de ces différents points afin d'y voir un peu plus clair.

Au sein de la direction sécurité du Groupe Orange, je suis en charge de la veille sécurité et de la sensibilisation à la sécurité. Franchise, optimisme et bonne-humeur sont mes moteurs quotidiens