Malgré la faille Heartbleed le cadenas du SSL reste une marque de confiance forte pour les utilisateurs. Le déchiffrement des flux SSL s’impose donc de plus en plus dans les entreprises. Voici quatre bonnes raisons d’inspecter les flux SSL et deux points de vigilance à ne pas sous-estimer.

L’usage du SSL s’est largement répandu ces dernières années dans l’Internet grand public. Utilisé pour garantir la confidentialité des échanges entre l’utilisateur et le site internet, le SSL est aujourd’hui utilisé par la plupart des messageries en ligne, sites de partage de photos et réseaux sociaux. Aujourd’hui, le volume du trafic Internet chiffré est en augmentation constante et représente entre 15% et 25% du trafic global sur Internet selon Gartner.

pourquoi inspecter les flux SSL ?

- pour authentifier finement mes utilisateurs

En cas d’utilisation du SAML, le déchiffrement des flux SSL est indispensable pour lire le cookie d’authentification placé en fin de process sur le PC de l’utilisateur. J’avais traité cette question plus en détail dans cet article.

- pour appliquer une politique de sécurité très granulaire

Le temps du blocage systématique des réseaux sociaux et autres sites du Web 2.0 est derrière nous. La plupart des outils de filtrage actuel permet d’analyser finement l’ensemble du trafic pour ne bloquer que certains composants de vos pages web préférées.

Par exemple, il est aisé de bloquer la messagerie instantanée de Gmail sans bloquer les autres fonctions. Ce filtrage granulaire repose sur un déchiffrement partiel (limité aux applications) ou total du flux SSL au niveau de la solution de filtrage. La granularité de ce contrôle applicatif, appelé aussi contrôle Web 2.0, autorise, par exemple, la fonction de téléchargement de DropBox tout en bloquant les uploads. Sur le même principe, une petite équipe peut être autorisée à poster sur Facebook, alors que le reste des employés sera limité à la consultation.

- pour contrôler des données qui sortent de mon entreprise

Sans déchiffrement SSL, il n’y a pas de prévention de perte de données ou DLP (Data Leak ou Loss Prevention) possible.

En effet, à quoi sert un DLP si les flux sortant vers Dropbox ou Google Drive ne sont pas analysés et filtrés pour bloquer par exemple le dépôt d’un contrat client, d’un appel d’offre, d’une liste de prix dans le Cloud ? Une solution de DLP inclue donc forcément, dans son arsenal de protection, un déchiffrement du flux SSL, quelque part sur le chemin entre le poste client et Internet.

- parce que le SSL profite aussi aux pirates !

Si la technologie SSL protège les transactions entre utilisateurs et banque, les esprits malveillants en profitent aussi. Principalement de deux façons :

- en déposant un malware sur un site chiffré en SSL. Si le flux SSL n’est pas déchiffré, l’antimalware de flux ne verra rien passer et donc l’utilisateur risque d’être infecté.

- en utilisant le SSL pour chiffrer les échanges entre un réseau d’ordinateurs infectés et les serveurs de command and control. Si certains postes ont été infectés, la détection du trafic suspect sera impossible entre les postes compromis et le serveur distant.

Même si ces cas sont encore marginaux, l’idée de profiter de l’absence d’inspection du trafic SSL par les entreprises fait donc son chemin chez les pirates. Néanmoins, les solutions sur le marché ne manquent pas. Il suffit d’activer par exemple la fonction d’inspection du SSL sur un UTM, un proxy physique ou dans le cloud, un FW Next Generation…

mais déchiffrer le SSL n’est pas anodin

l’aspect légal

Il ne doit pas être négligé ou oublié. Le minimum est d’informer les utilisateurs sur la nature des flux SSL déchiffrés dans la charte d’utilisation d’Internet et de recueillir leur consentement. Par exemple, il faudra préciser si les flux des sites bancaires ne sont pas déchiffrés pour être en accord avec les règlements sur les données personnelles. Lors de ce déchiffrement, ne pas oublier non plus de faire une déclaration à la CNIL (ou de faire une mise à jour) dans le cas d’un accès aux données personnelles

l’impact sur les performances !

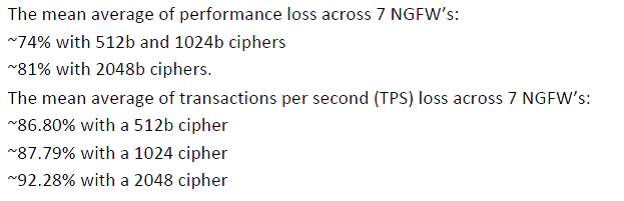

Dans une étude réalisée en 2013, sur 7 firewalls de nouvelle génération (NGFWs), NSS Labs constate un effondrement des performances pouvant aller jusqu’à 81% quand l’option d’inspection SSL est activée avec un certificat à 2048 bits.

Impact sur les performances en fonction de la taille des certificats utilisés selon NSS Labs

Pour résoudre ce problème, il existe sur le marché des boitiers dédiés à l’analyse des flux SSL. Bien sûr, il faudra intégrer et manager cet équipement supplémentaire dans l’architecture de sécurité.

conclusion

L’observation des stratégies de rachats entre éditeurs de sécurité et la possibilité d’adressage spécifique du déchiffrement du SSL laissent présager de l’importance du phénomène. D’autant que 80% des entreprises, selon McAfee, n’inspectent pas encore le trafic web chiffré en SSL pour se protéger.

A suivre !

Philippe

crédit photo : © ferkelraggae - Fotolia.com

Après un passé de formateur, d’opérationnel IT, d’avant-vente technique et de responsable service client, j’ai rejoint l’équipe sécurité d’Orange Business en tant que chef de produit. Je suis très attaché à l’expérience utilisateur et à la simplicité d’administration des solutions que nous créons. Mes maîtres mots : partage du savoir, logique, pragmatisme et simplicité.