J’ai eu la chance de participer à la 12éme édition 2014 de la Nuit Du Hack (NDH2K14) qui s’est déroulée ce Samedi 28 Juin 2014 à Disneyland Paris. Pour ceux qui n’ont pas été en mesure de faire le déplacement ou qui souhaiteraient revenir sur l’une des présentations de cette journée, voici la première partie de mes notes. La seconde partie est disponible ici : Nuit Du Hack 2014 – mes notes ! (part 2/2) #NDH2014

L’impression qui me reste de cette NDH2K14 est que la scène française du hack (dans le bon sens du terme) est en pleine forme. Les intervenants comme le contenu étaient variés, riches et les personnes présentes accessibles. Une très belle réussite quand on sait que tout a commencé dans un cybercafé avec 50 personnes ! Un événement organisé et déroulé avec maestro conjointement par Hackerzvoice et SysDream.

Attention: le résumé de chaque présentation est de mon cru. Ce qui est écrit est donc sujet à interprétation, erreurs de compréhension et raccourcis. S’il y a des choses à corriger ou à ajouter, dites-le moi via les commentaires ou utilisez Twitter ! (comme la formule le dit « Seul le prononcé fait foi »).

#1 - Keynote – Benjamin BAYART – FDN (@bayartb)

Les hackers ont un rôle de vigies. Ils ont un rôle d’informateurs car ils permettent de détecter les malfaisants. Ils ont donc un rôle primordial dans nos sociétés numériques. C’est ce que j’ai pu retenir de la conférence d’introduction de Benjamin BAYART.

Benjamin BAYART a commencé par rappeler l’importance de « bidouiller » (terme qu’il préfère à celui de « hacker ») ? Tout simplement car le numérique a une importance de plus en plus grande dans nos vies. Les révélations d’Edward Snowden montrent qu’avec le numérique il est possible de nous surveiller comme jamais auparavant.

La seule chose qui peut nous aider à nous prémunir et à lutter contre cette surveillance est la connaissance des systèmes et des techniques du numérique. Aller à l’école reste important mais il faut bidouiller pour comprendre le fonctionnement des systèmes et ce en toute indépendance des déclarations et informations des fabricants.

#2 - Around the world in 80 Cons – Jayson Street (@jaysonstreet)

Pourquoi cette vision erronée des hackers ? Selon Jayson, cela est principalement dû au fait que les médias et les états instrumentalisent cette notion de hacker afin de faire dans le sensationnalisme ou encore à des fins de propagande.

Pour illustrer son propos, Jayson a pris pour exemple le rapport APT1 de Mandiant dans lequel les USA s’indignaient que la Chine :

- espionnait ses citoyens,

- espionnait les autres personnes,

- infectait des autres pays avec des malware,

- censurait la presse

- et tentait de supprimer la protestation interne …

In-fine les USA font exactement de même ! (cf NSA/PRISM, Stuxnet/Flame, …)

Concernant les rapports d’analyse des sociétés spécialisées en sécurité, Jason Street nous rappelle de de rester lucide vis-à-vis de ces documents et de leur contenu. En effet, ceux-ci sont parfois des outils de « propagande organisée » ou tout du moins leur contenu peut être biaisé ou leur analyse orientée ; que cela soit fait de façon volontaire ou non.

Selon Jayson Street, ce n’est pas parce que les hackers ont une mauvaise image qu’ils doivent changer leur façon de faire ou d’être. Ils doivent par contre être plus visibles et prendre la parole afin de faire connaitre et reconnaitre leur engagement pour un monde numérique plus sécurisé et plus équilibré. Occuper les médias soi-même est donc un moyen simple de s’assurer que les messages ne soient pas déformés ni instrumentalisés.

#3 - extraction et attaque de clés publiques RSA – Application à PGP et Vigik – Renaud Lifchitz (@nono2357)

Les clefs RSA publiques présentes dans le système Vigik peuvent être extraites via exploitation d’une faille dans la façon de signer deux messages successifs. La vulnérabilité résidant dans le fait que pour une signature RSA le padding utilisé est déterministe. Renaud Lifchitz de la société Oppida nous a expliqué comment à partir de 2 messages il est possible de retrouver la partie publique d’une clef RSA. Les personnes intéressées pourront aller se jeter dans les slides « A common weakness in RSA signatures : extracting keys from communication and embedded devices ».

L’accès à ces clefs publiques RSA, liées à des faiblesses au niveau des cartes RFID Mifare utilisées dans le système Vigik, a permis de montrer qu’il était possible de créer des cartes d’accès permettant de rentrer dans les sites et halls d’immeubles. Concernant les signatures PGP, cette faille peut être utilisée afin d’identifier l’émetteur de messages PGP souhaitant conserver un anonymat.

La présentation de Renaud Lifchitz a été particulièrement intéressante et didactique. Pour ceux intéressés par la cryptographie elle a été une incitation à rentrer encore plus dans le sujet. Du coté des principes de protection, Renaud Lifchitz recommande d’utiliser RSA-PSS comme algorithme de signature avec des tailles d'exposant publiques grands et au-delà de 65537 (cf. les recommandations du RGS).

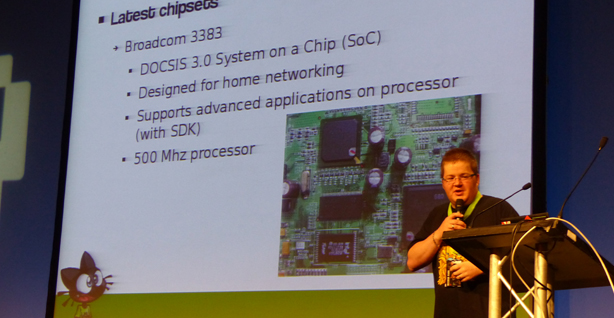

#4 - break, dump & crash – Damien Cauquil (@virtualabs)

Contrairement à ce qu’il serait possible de croire, il n’est pas nécessaire d’avoir des outils très évolués pour faire du hacking au niveau électronique : un multimètre, un fer à souder, un décapeur thermique (pour dessouder les chips électroniques), un arduino et quelques fondamentaux comme la loi d’Ohm suffisent pour se lancer.

Rapidement, il identifie un accès en mode console via une connexion directe sur des pistes de la carte mère. Après une identification des composants il dessoude et procède à l’extraction du contenu de la mémoire Flash via l’interface SPI d’un Arduino et en analyse le contenu du firmware via l’outil « binwalk ». S’en suit la décompression des fichiers à l’aide de quelques librairies adaptées depuis le projet OpenWRT et il plonge dans les fichiers pour en comprendre le fonctionnement voir en modifier certains.

Une présentation très didactique et des plus claires. Super intéressante & instructive !

#5 - security Threats for Instant Messaging Platforms – Jaime Sanchez (@segofensiva)

Jaime Sanchez se lance bille en tête contre le service SnapChat qui a souffert de nombreuses vulnérabilités. Ce que j’ai pu retenir de la présentation de Jaime Sanchez c’est que les personnes de SnapChat sont peu réactives et peu soucieuses de la sécurité de leur service…. Avec près de 100 millions d’utilisateurs dans le monde et plus de 400 millions de messages échangés quotidiennement c’est assez effrayant.

On pourrait se dire que les concurrents ont appris des erreurs des autres. Ce n’est pas le cas de WhatsApp qui possède un nombre d’utilisateurs plus important que Twitter. Que nenni : au début les échanges étaient en clair et la sécurité reste encore insuffisante vu le nombre de démonstrations faites en séance.

à très bientôt pour la partie #2 !

Ouf, ça y est. C’est fini pour cette première partie de mes notes. Je vous dit à très bientôt pour la suite.

Jean-François (Jeff) Audenard

La seconde partie de cet article est disponible ici : Nuit Du Hack 2014 – mes notes ! (part 2/2) #NDH2014

4 Juillet 2014 – Correction apportée : Damien Cauquil travaille chez Sysdream en tant que Directeur R&D. Merci à @free_man_ pour la relecture

Au sein de la direction sécurité du Groupe Orange, je suis en charge de la veille sécurité et de la sensibilisation à la sécurité. Franchise, optimisme et bonne-humeur sont mes moteurs quotidiens