A l’heure où les révélations sur le programme de surveillance PRISM se succèdent à un train d’enfer et où la sécurité des offres Cloud semble plus que jamais challengée, l’accès à plus de transparence sur le Cloud apparaît essentiel.

Et si la Cloud Control Matrix (CCM) de la Cloud Security Alliance était une réponse aux inquiétudes légitimes des entreprises choisissant de mettre leurs données sur le Cloud ?

Cloud Control Matrix : l’analyse de risque transparente pour le Cloud

La Cloud Control Matrix ou CCM est une liste de contrôles sécurité orientés Cloud, mise à disposition sur le site de la Cloud Security Alliance, qui permet de jeter les premières fondations de l’analyse de risque d’un service Cloud. La Cloud Control Matrix est surtout destinée aux fournisseurs Cloud pour auto-évaluer leur niveau de sécurité.

Chaque contrôle est croisé avec d’autres normes ou standards de sécurité déjà utilisés dans le monde industriel, comme l’ISO 27001/27002, l’ISACA COBIT, PCI DSS …

La vraie originalité de cette démarche est la possibilité de publier cette CCM sur le site internet de la Cloud Security Alliance, afin de donner un maximum de transparence sur le niveau de sécurité d’un service Cloud. C’est le programme STAR pour « Security, Trust & Assurance Registry » de la Cloud Security Alliance.

Alors évidemment, il est toujours possible pour le fournisseur de cacher ou d’améliorer la réalité de ses mesures de sécurité. C’est pourquoi la Cloud Security Alliance se propose d'aller plus loin avec la possibilité de faire certifier une Cloud Control Matrix…

la confiance par la transparence

La Cloud Security Alliance offrira à partir de 2014 la possibilité d’une certification par un organisme tiers, sur une CCM 1.5, à travers l’Open Certification Framework, organisé en 3 étapes :

- niveau 1 : publication d’une CCM ou d’un CAIQ sur le site de la CSA

- niveau 2 : certification des contrôles sécurité par un tiers indépendant

- niveau 3 : amélioration continue du niveau de sécurité par l’analyse de la maturité des réponses aux contrôles de sécurité

Il est intéressant de noter ici que le périmètre de l’auto-évaluation ou de la certification est totalement transparent pour les utilisateurs ou clients potentiels. Si la confidentialité sur le périmètre de la certification a un sens dans un cadre ISO 27K par exemple, pour le Cloud, l’idée de connaître clairement le périmètre de certification s’impose de plus en plus.

La publication d’une Cloud Control Matrix permet donc une totale transparence sur le niveau de sécurité et notamment sur la localisation des données Cloud, la sécurité physique des data centers, la législation associée, les méthodes de chiffrement utilisées… autant d’informations dorénavant capitales face à la réalité de l'espionnage industriel (cf. l’excellent article de Jean-François Audenard sur un grenelle du chiffrement).

et plus concrètement ?

Concrètement, la CCM se présente sous la forme d’un fichier Excel, regroupant les contrôles sécurité par catégorie.

Pour chaque contrôle est notamment indiqué à quel élément de l’architecture il s’applique (Physical, Network, Compute, Storage, App ou Data), à quel modèle Cloud (SaaS, PaaS, IaaS), si ce contrôle s’applique au fournisseur Cloud ou au client et son équivalence avec d’autres normes ou standards

Toutes ces informations apportent la touche « Cloud » à des contrôles de sécurité assez habituels.

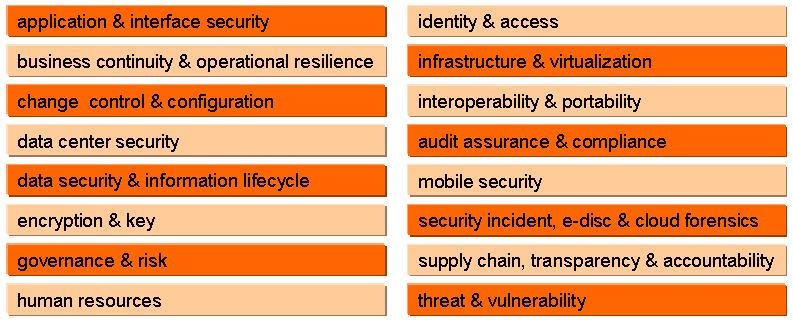

L’ancienne version de la CCM listait 98 contrôles sur 12 catégories. La nouvelle CCM V3, sortie le 26 septembre 2013, liste 136 contrôles, présente 3 nouvelles catégories et a complètement repensé les catégories pour en avoir au final 16.

les atouts de la nouvelle CCM

Les nouvelles catégories se penchent par exemple sur la gestion des API, sur la politique sécurité autour des BYOD ou sur la communication aux clients des incidents de sécurité.

La gestion du cycle de vie, les flux de données, la gestion du chiffrement sont des thèmes abordés. Enfin il est à noter des contrôles vraiment centrés sur le Cloud comme l’exigence que les outils d’analyse de vulnérabilité soient adaptés aux techniques de virtualisation, ou l’exigence de restreindre l’accès au superviseur.

Un bémol cependant : le nombre de contrôles (136) est devenu conséquent et peut freiner la rédaction d’une CCM par une entreprise, même si tous les contrôles ne sont pas forcément applicables. Il est donc à souhaiter que la Cloud Security Alliance prenne aussi en compte cet aspect des choses si elle veut favoriser l’émergence de ce concept…

prêt pour la transparence ?

Alors les fournisseurs Cloud sont-ils mûrs pour publier une CCM ? Cette transparence est-elle vraiment nécessaire et attendue de la part des consommateurs du Cloud ?

Il est évident que la rédaction d’une CCM représente un travail non négligeable pour une entreprise et que les mesures de sécurité prises en interne ne s’appliquent pas forcément exactement aux contrôles de la CCM. La décision de publier la CCM ou non n'est pas anodine non plus et peut mener à des vérifications supplémentaires. Mais dans tous les cas, la Cloud Control Matrix se positionne comme un outil efficace pour donner un premier niveau d’information et permettre d’évaluer la sécurité d’un service Cloud.

La sécurité par la transparence prônée par la Cloud Security Alliance pour favoriser la confiance dans le Cloud pourrait être de plus en plus souhaitée par les consommateurs du Cloud, soucieux de lever quelques voiles nuageux. Et les différents scandales « prismés » dans la catégorie « espionnage industriel d’envergure internationale » ne vont certainement qu’accélérer cette tendance.

Et vous ? Utilisez-vous la CCM dans vos démarches Cloud ? Pensez-vous que la transparence qu’apporte la CCM donnera un plus à l’écosystème Cloud ?

Magali

Crédit photo : © Wilm Ihlenfeld - Fotolia.com

Cloud Security Manager et Security Officer au sein d’Orange Business, j’apporte une expertise opérationnelle sur les architectures sécurité complexes de nos grands comptes. Mon rôle est de maintenir et d’améliorer le niveau de sécurité, dans un dialogue constant avec mes interlocuteurs client. Forcément pragmatiques, mes sujets de réflexion portent autour de la pro-activité, de la gestion de crise et de la capacité d’analyse post-incident.